۱۰ مورد از مهمترین انواع حملات DDoS

منبع مقاله: https://online.yu.edu/katz/blog/the-10-most-common-ddos-attack-types

ترجمه: علیمحمد اقبالدار

۱۰ نوع حمله DDoS

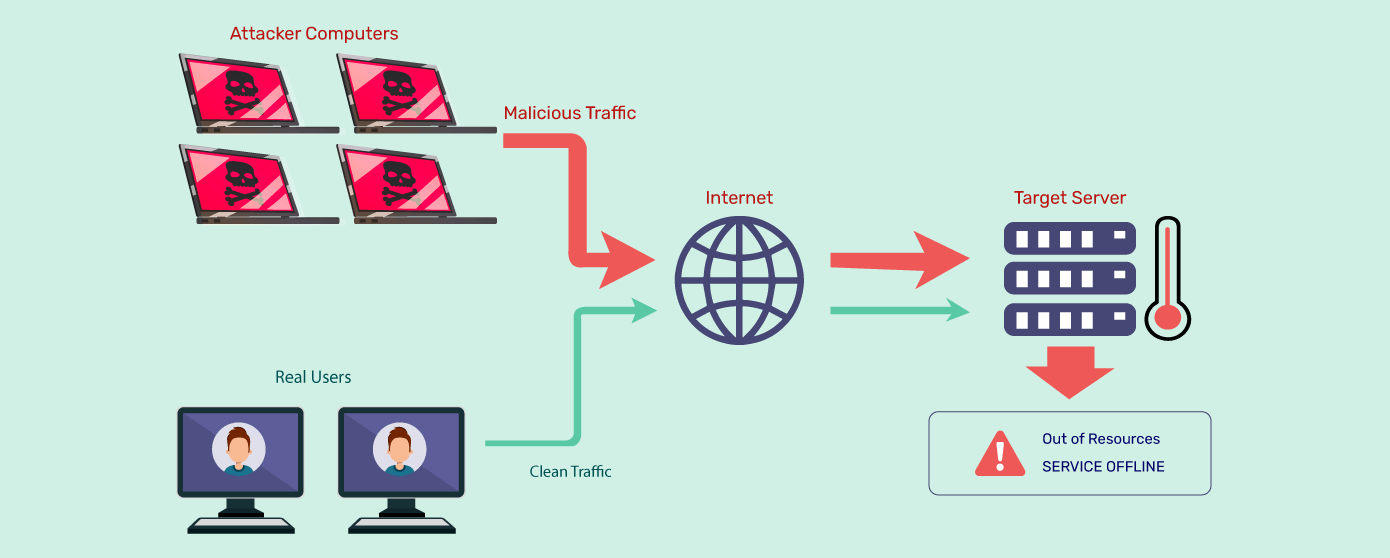

اکثر حملات DDoS در یکی از سه دسته قرار میگیرند: حملات پروتکل، حملات لایه برنامه، یا حملات مبتنی بر حجم. در هر دسته چندین نوع حمله DDoS متفاوت وجود دارد که برخی کاملاً خودکار و برخی نیمهخودکار هستند. با این حال، هدف اصلی در تمام این تاکتیکها یکسان است: مختل کردن موقت یا غیرفعال کردن کامل عملیات یک سرور یا شبکه کامپیوتری. در این لیست، ۱۰ مورد از رایجترین انواع حملات DDoS را تشریح و توصیف میکنیم.

۱. حمله سیلاب بستهها (SYN/UDP/ICMP/غیره)

سیلاب بستهها، شکل اصلی و سادهترین نوع حملات DDoS است که از پروتکلهای اولیه ترافیک شبکه سوءاستفاده میکند تا یک سرور را با میلیونها درخواست اضافی غرق کند. برخی از پروتکلهای مختلف مورد استفاده در حملات سیلاب بستهها شامل SYN، UDP و ICMP و سایر موارد هستند. اگرچه ساده هستند، اما سیلاب بستهها همچنان یکی از پرکاربردترین و بهترین روشهای DDoS موجود باقی ماندهاند.

۲. حمله DDoS روز صفر (Zero-day DDoS Attack)

حملهکنندگان روز صفر از خطاهای موجود در کدهایی سوءاستفاده میکنند که هنوز توسط توسعهدهندگان کشف یا پچ نشدهاند. هکرها از این شکافهای امنیتی برای نفوذ به سیستمها و راهاندازی حملات DDoS استفاده میکنند. اکسپلویتهای روز صفر محدود به حملات DDoS نیستند. اپل اخیراً یک آسیبپذیری روز صفر را در سیستم عامل موبایل iOS خود پچ کرده است که احتمالاً برای باز کردن قفل گوشیهای سرقت شده استفاده میشد.

۳. حمله CharGEN

CharGEN یک پروتکل قدیمی و قابل سوءاستفاده است که اغلب در چاپگرها و دستگاههای فتوکپی متصل به اینترنت یافت میشود و قابل پچ نیست. از طریق حمله CharGEN، هکرها میتوانند به دستگاه دسترسی پیدا کرده و شبکه را با درخواستهای UDP در پورت ۱۹ غرق کنند.

۴. تقویت پروتکل (Protocol Amplification)

مانند حمله CharGEN، حملات تقویت پروتکل از دستگاههایی که از پروتکلهای عمومی رایج مانند NTP یا SNMP استفاده میکنند، سوءاستفاده میکنند. آنها یک آدرس IP را جعل میکنند تا دسترسی پیدا کنند و پس از ورود، سیستم را با درخواستهای UDP یا SYN تقویت شده غرق میکنند.

حملات تقویت DDoS همچنین میتوانند با استفاده از پروتکلهای کمتر شناخته شده مانند SSDP، SNMPv2، NetBIOS، QOTD و Memcached انجام شوند. شرکت امنیت سایبری CloudFlare اخیراً دریافت که یک حمله ممکَش (Memcached) تقویت شده با تنها ۱۵ بایت میتواند پاسخ ۷۵۰ کیلوبایتی را به همراه داشته باشد — یعنی ۵۱۲۰۰ برابر تقویت.

۵. اسلولویس (Slowloris)

اسلولویس یک نوع تخصصی DDoS است که با ارسال درخواستهای HTTP ناقص، چندین اتصال به یک وب سرور باز میکند. در نهایت، با باز بودن اتصالات بیش از حد، وب سرور دیگر نمیتواند به مشتریان قانونی خدمات ارائه دهد و آفلاین میشود.۱

۶. پینگ مرگ (Ping of Death)

سناریوی پینگ مرگ از تابعی سوءاستفاده میکند که توسط سیستمهای شبکه برای تقسیم بستههای IP بزرگ به قطعات کوچک برای انتقال اترنت استفاده میشود. با دستکاری اندازه یک قطعه، میتواند وضعیتی ایجاد کند که یک بسته IP بازسازی شده بزرگتر از حداکثر طول مجاز باشد و باعث سرریز حافظه و از دست رفتن بستههای قانونی شود.

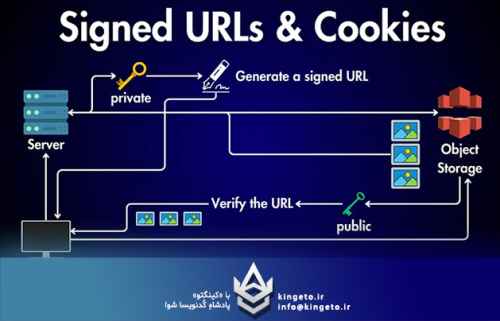

۷. حملات در سطح برنامهها (Applications Level attacks)

کد بد موجود در برنامههایی که روی وب سرورها اجرا میشوند، میتوانند برای از کار انداختن کل وب سرور مورد سوءاستفاده قرار گیرند. سایت محبوب وبلاگنویسی وردپرس نمونهای از سایتی است که میتواند برای دستیابی به این هدف مورد سوءاستفاده قرار گیرد. دو نوع حمله در سطح برنامه شامل سیلاب HTTP و ربودن BGP هستند.

۸. IP Null

با تنظیم مقدار هدر IPv4 به صفر، هکرها میتوانند سیستمهای امنیتی که پروتکلهای انتقال را اسکن میکنند، دور بزنند. ارسال تعداد کافی از این بستههای IP Null به یک سرور باعث میشود که در نهایت بیش از حد بارگذاری شده و مجدداً راهاندازی شود.

۹. حملات چند برداری (Multi-Vector Attacks)

برخی از هکرها از چندین نوع حمله DDoS مختلف به طور همزمان برای افزایش شدت حمله استفاده میکنند. این روش اغلب در هنگام تلاش برای دسترسی به یک سیستم بسیار ایمن که در آن یک حمله DDoS استاندارد به سرعت شناسایی میشود، استفاده میشود.

۱۰. حملات جلسات جعلی متعدد (Multiple Fake Session Attacks)

تقریباً تمام سیستمهای امنیت سایبری مدرن به سرعت یک حمله DDoS استاندارد را شناسایی و متوقف میکنند، بنابراین هکرها روشهای پیشرفتهای را برای فریب سیستمهای امنیتی توسعه دادهاند. این روشها شامل آغاز چندین جلسه ACK (تأیید) جعلی در یک فرآیند ارتباط TCP، و به دنبال آن جلسات RST (بازنشانی) و FIN (پایان) است که ترافیک TCP-SYN کمی تولید میکنند. هنگامی که این جلسات به طور همزمان و انبوه استفاده میشوند، در نهایت منابع یک شبکه امنیتی را خسته کرده و سیستم را از کار میاندازند.

موارد بالا تنها چند نمونه از انواع حملات DDoS است که هکرها روزانه به طور مداوم در حال بهبود آنها هستند. با توجه به اینکه شرکتها هرچه بیشتر عملیات خود را به صورت آنلاین انجام میدهند، امنیت سایبری به سرعت در حال تبدیل شدن به حیاتیترین بخش یک کسب و کار است.

بیاموزید چگونه این حملات و سایر انواع حملات DDoS را متوقف کنید

حملات سایبری در سال ۲۰۲۲ رو به افزایش هستند و به نظر نمیرسد به این زودی کاهش یابند. برخی تخمینها نشان میدهد که تا سال ۲۰۲۵، حدود ۳۵ میلیون موقعیت شغلی پر نشده در حوزه امنیت سایبری وجود خواهد داشت.اگر میخواهید در این صنعت رو به رشد مشارکت داشته باشید و به دفع تهدید رو به رشد هکرها کمک کنید، یک کارشناسی ارشد آنلاین در امنیت سایبری از دانشکده علوم و بهداشت کاتز (Katz School of Science and Health) را در نظر بگیرید.

دوره آنلاین راحت ما را میتوانید در زمان خودتان از خانه تکمیل کنید و آزاد هستید تا به هرگونه تعهدات خانوادگی یا کاری موجود رسیدگی کنید. دوره کارشناسی ارشد آنلاین ما در امنیت سایبری بر جنبههای فنی و تجاری امنیت سایبری تمرکز دارد و تضمین میکند که برای رشد سریع شغلی در این صنعت آماده هستید. برای شروع، با یک مشاور پذیرش صحبت کنید یا همین امروز درخواست خود را شروع کنید.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.