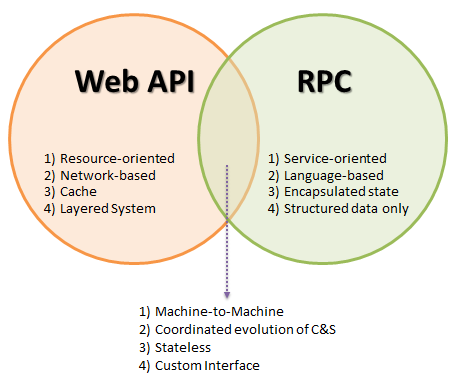

مقایسه سبکهای معماری API: RESTful در برابر Action-Based (RPC-style) و بررسی دغدغههای امنیتی

این مقاله به مقایسه عمیق این دو سبک معماری، بررسی مزایا و معایب هر کدام، و پاسخ به این پرسش حیاتی میپردازد که آیا استفاده از RPC-style ذاتاً "غلط" یا دارای "مشکل امنیتی" است یا صرفاً یک انتخاب معماری است.

۱. سبک RESTful (انتقال وضعیت بازنمودی)

REST یک سبک معماری (Architectural Style) است که توسط روی فیلدینگ (Roy Fielding) در سال ۲۰۰۰ معرفی شد و بر اصول خاصی برای ساخت سیستمهای توزیعشده تمرکز دارد. هدف اصلی REST، مقیاسپذیری و عملکرد بهتر از طریق استفاده از مکانیسمهای موجود پروتکل HTTP است.

۱.۱. اصول کلیدی REST

-

منابع (Resources): تمرکز اصلی در REST بر منابع (مانند کاربران، محصولات، سفارشات) است که توسط شناسههای یکتای منابع (URIs) مشخص میشوند. ساختار آدرسها اسممحور (Noun-centric) است، نه فعلمحور.

-

مثال: /users/123 برای یک کاربر خاص.

-

-

استفاده از متدهای استاندارد HTTP: REST از متدهای استاندارد HTTP (افعال HTTP) برای انجام عملیات بر روی منابع استفاده میکند که با عملیات CRUD (ایجاد، خواندن، بهروزرسانی، حذف) متناظرند:

-

GET: خواندن/بازیابی یک منبع یا مجموعهای از منابع. (عملیات ایمن و شناساییپذیر - Safe & Idempotent)

-

POST: ایجاد یک منبع جدید.

-

PUT: جایگزینی کامل یک منبع موجود. (شناساییپذیر - Idempotent)

-

PATCH: بهروزرسانی جزئی یک منبع موجود.

-

DELETE: حذف یک منبع. (شناساییپذیر - Idempotent)

-

-

بیحالتی (Statelessness): هر درخواست از کلاینت به سرور باید حاوی تمام اطلاعات لازم برای پردازش درخواست باشد. سرور نباید هیچ اطلاعاتی در مورد وضعیت کلاینت بین درخواستها ذخیره کند (به استثنای موارد احراز هویت/مجوز).

-

سیستم لایهای (Layered System): کلاینت نمیتواند تشخیص دهد که آیا مستقیماً به سرور نهایی متصل شده یا از طریق یک لایه میانی (مانند پروکسی یا لود بالانسر). این امر به افزایش مقیاسپذیری و امنیت کمک میکند.

-

قابلیت کش (Cacheability): پاسخهای سرور باید به صراحت مشخص کنند که آیا قابل کش (Cache) هستند یا خیر، تا از این طریق عملکرد و مقیاسپذیری بهبود یابد.

۱.۲. مزایای RESTful

-

استانداردسازی و قابلیت کشف: با استفاده از متدهای استاندارد HTTP، مقاصد عملیات به طور خودکار قابل درک هستند (به عنوان مثال، GET همیشه برای بازیابی است). این امر به خود-مستندسازی و استفاده از ابزارهای استاندارد (مانند پروکسیهای کش HTTP) کمک میکند.

-

مقیاسپذیری بالا: اصل بیحالتی، اجرای سیستمهای توزیعشده و متعادلسازی بار را بسیار آسان میکند.

-

جداسازی کلاینت/سرور: جداسازی کامل دغدغههای کلاینت و سرور، توسعه و نگهداری مستقل آنها را ممکن میسازد.

-

انعطافپذیری در فرمت داده: REST میتواند از فرمتهای داده مختلفی مانند JSON، XML یا حتی متن ساده پشتیبانی کند (اگرچه JSON رایجترین است).

۱.۳. معایب RESTful

-

پیچیدگی عملیاتهای غیر-CRUD: برای عملیاتی که به سادگی با CRUD نگاشت نمیشوند (مانند ارسال_ایمیل یا محاسبه_هزینه_ارسال)، مدلسازی به عنوان یک منبع ممکن است دشوار یا غیرطبیعی باشد. اینجاست که گاهی از الگوی "کنترلکننده" (Controller) یا "فعالیت" (Activity) در معماری REST (مثل /orders/123/ship) استفاده میشود که تا حدی به RPC نزدیک میشود.

-

فراخوانیهای متعدد (Over-fetching/Under-fetching): کلاینتها معمولاً یا تمام دادههای یک منبع را دریافت میکنند (Over-fetching) یا برای به دست آوردن دادههای مرتبط، مجبور به انجام چندین درخواست متوالی میشوند (Under-fetching).

۲. سبک Action-Based یا RPC-style

Action-Based یا RPC-style (Remote Procedure Call) یک مدل قدیمیتر برای معماری API است که در آن کلاینت، یک رویه یا تابع خاص را بر روی سرور فراخوانی میکند. این سبک بر عملیاتها یا افعال (Verbs) تمرکز دارد تا منابع.

۲.۱. اصول کلیدی RPC-style

-

فراخوانی تابع: آدرسهای API مستقیماً به نام یک تابع یا عمل نگاشت میشوند. ساختار آدرسها فعلمحور (Verb-centric) است.

-

مثال: /createProduct, /getUserDetails, /calculateShippingCost

-

-

استفاده از HTTP به عنوان حامل: RPC اغلب از HTTP به عنوان یک مکانیسم انتقال ساده استفاده میکند، معمولاً از طریق متدهای POST (برای عملیاتهای تغییردهنده) یا GET (برای بازیابی دادهها). متدهای استاندارد HTTP (مانند PUT یا DELETE) در این سبک معنای قوی RESTful خود را ندارند.

-

مدل ارتباطی "درخواست-پاسخ": کلاینت پارامترهای لازم را در بدنه درخواست (معمولاً با POST) یا کوئری استرینگ (با GET) ارسال میکند و سرور نتیجه اجرای تابع را برمیگرداند.

۲.۲. انواع RPC

-

JSON-RPC و XML-RPC: پروتکلهایی استاندارد شده که نحوه فرمتدهی درخواست و پاسخ RPC را با استفاده از JSON یا XML تعریف میکنند.

-

gRPC: یک فریمورک مدرن و با کارایی بالا بر اساس HTTP/2 و پروتکل باینری Protocol Buffers. gRPC بسیار کارآمد است و در محیطهای میکروسرویسها که عملکرد و سرعت انتقال داده بسیار اهمیت دارد، محبوبیت زیادی دارد.

۲.۳. مزایای RPC-style

-

طبیعی برای عملیاتهای پیچیده: برای عملیاتهایی که مستقیماً با CRUD یک منبع واحد متناظر نیستند (مانند شروع یک فرآیند طولانی، مدیریت یک گردش کار یا اجرای یک گزارش پیچیده)، مدل تابعمحور بسیار طبیعیتر و سادهتر است.

-

کارایی بالا (به ویژه gRPC): با استفاده از فرمتهای باینری و HTTP/2، RPCهای مدرن مانند gRPC میتوانند بسیار سبک و سریع باشند، که برای ارتباطات داخلی میکروسرویسها یک مزیت بزرگ است.

-

کنترل دقیق بر داده: کلاینت دقیقاً میتواند درخواست کند که چه دادههایی را نیاز دارد، که این امر میتواند مشکل Over-fetching در REST را کاهش دهد.

۲.۴. معایب RPC-style

-

کوپلینگ قوی: وابستگی مستقیم به نام تابع، کوپلینگ بین کلاینت و سرور را افزایش میدهد. هر تغییر در نام یا امضای تابع در سرور، مستلزم بهروزرسانی کلاینت است.

-

کشفپذیری ضعیف: بر خلاف REST که از طریق URIها و متدهای HTTP به وضوح عملیات را مشخص میکند، در RPC، کلاینت باید از قبل لیست کامل توابع و پارامترهای آنها را بداند.

-

استفاده ضعیف از HTTP: RPC از پتانسیل کامل HTTP (مانند متدها، کدهای وضعیت، هدرهای کش) استفاده نمیکند. کدهای وضعیت معمولاً محدود به 200 OK یا 500 Internal Server Error هستند، و جزئیات خطا اغلب در بدنه پاسخ رمزگذاری میشود.

۳. سبک RPC یک انتخاب است، نه یک غلط یا نقص امنیتی

اینکه آیا استفاده از RPC "غلط" است یا یک "مشکل امنیتی" ایجاد میکند، درک نادرستی از اصول معماری است.

۳.۱. RPC: یک انتخاب معماری

RPC و REST دو پارادایم متفاوت برای حل مشکل ارتباطات توزیعشده هستند. هیچ کدام "به طور ذاتی" غلط نیستند؛ بلکه هر کدام برای سناریوهای خاصی مناسبترند:

| ویژگی | سبک RESTful | سبک RPC-style (Action-Based) |

| تمرکز اصلی | منابع (Resource-Oriented) | عملیات/توابع (Action-Oriented) |

| URI/آدرسدهی | اسممحور (مثال: /users) | فعلمحور (مثال: /createUser) |

| متدهای HTTP | استفاده کامل (GET, POST, PUT, DELETE, ...) | اغلب محدود به POST و GET |

| کشفپذیری | بالا (استفاده از HTTP Verbs و HATEOAS) | پایین (نیاز به مستندسازی دقیق) |

| کوپلینگ | کوپلینگ ضعیف | کوپلینگ قوی |

| مناسب برای | APIهای عمومی، CRUD، سیستمهای وب، میکروسرویسهای متصل به بیرون | ارتباطات داخلی میکروسرویسها (به ویژه gRPC)، عملیاتهای پیچیده و سفارشی |

نتیجه: انتخاب RPC یا REST باید بر اساس نیازهای پروژه انجام شود:

-

اگر سیستم شما حول مدلسازی دامنه و منابع میچرخد و نیازمند یک رابط کاربری عمومی و استاندارد است، RESTful گزینه بهتری است.

-

اگر هدف اصلی فراخوانی عملکردها یا فرآیندهای خاص است و یا نیاز به کارایی حداکثری در ارتباطات داخلی (مانند gRPC) دارید، RPC-style یک انتخاب معتبر و مناسب است.

۳.۲. بررسی دغدغههای امنیتی

این تصور که RPC به خودی خود یک "مشکل امنیتی" دارد، نادرست است. مسائل امنیتی عمدتاً به نحوه پیادهسازی API مربوط میشوند، نه سبک معماری آن. با این حال، تفاوتهای در معماری میتواند بر مکانیسمهای امنیتی تأثیر بگذارد:

-

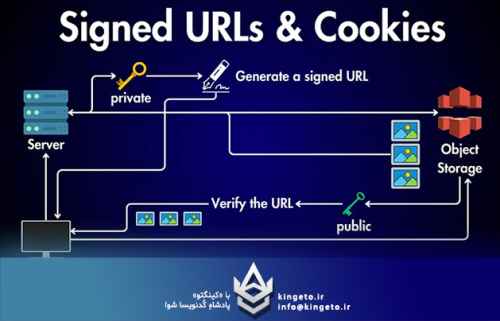

احراز هویت و مجوز (Authentication & Authorization):

-

در REST: به دلیل ماهیت بیحالتی، احراز هویت (مانند توکنهای JWT یا کلیدهای API) به راحتی در هر درخواست قابل مدیریت است. مجوز نیز از طریق نگاشت متدهای HTTP به مجوزهای CRUD (مثال: برای /products نیاز به مجوز READ و برای POST /products نیاز به مجوز CREATE) بسیار واضح است.

-

در RPC: احراز هویت مشابه REST است. با این حال، مجوز معمولاً باید در سطح تابع اجرا شود (مثال: برای فراخوانی تابع deleteProduct نیاز به مجوز CAN_DELETE_PRODUCT است). این کار به کدنویسی دقیقتری در پیادهسازی سمت سرور نیاز دارد تا اطمینان حاصل شود که هیچ تابعی بدون بررسی مجوز اجرا نمیشود. اما این یک نقیصه ذاتی نیست؛ صرفاً یک تفاوت در نقطه اعمال سیاست امنیتی است.

-

-

آسیبپذیریهای رایج:

-

هر دو سبک REST و RPC (سنتی) که از طریق HTTP/1.1 کار میکنند، در معرض آسیبپذیریهای رایج وب (مانند حملات تزریق SQL، XSS، CSRF) قرار دارند. این آسیبپذیریها مربوط به ورودی و خروجی دادهها و عدم اعتبارسنجی صحیح در سمت سرور است و ربطی به معماری (منابع در برابر توابع) ندارد.

-

RPC/gRPC مدرن: gRPC با استفاده از HTTP/2 و باینری بودن، ممکن است کمی کمتر در معرض برخی حملات مبتنی بر متن مانند XSS قرار گیرد، اما همچنان در معرض حملات تزریق پارامتر و منطق تجاری (Business Logic Flaws) است.

-

-

افشای اطلاعات:

-

در RPC: از آنجایی که API مستقیماً نام توابع سمت سرور را فاش میکند (مثال: validateUserCreditScore)، این امر میتواند جزئیات بیشتری از منطق تجاری داخلی سیستم را نسبت به یک API RESTful (مثال: GET /users/123) برای مهاجم آشکار کند. این موضوع به خودی خود یک مشکل امنیتی نیست، اما میتواند سطح حمله را برای مهندسی اجتماعی یا حملات Brute-force علیه توابع افزایش دهد.

-

خلاصه امنیتی:

غلط: RPC ذاتاً ناامن است.

درست: هر دو سبک، نیازمند اعمال دقیق اصول امنیتی مانند احراز هویت قوی، بررسی مجوز دقیق، و اعتبارسنجی دقیق ورودی هستند. در RPC، تمرکز بررسی مجوزها بر روی توابع است که اگر به درستی مدیریت نشود، میتواند به آسیبپذیریهای منطقی منجر شود.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.