بررسی امنیت در MVC با استفاده از هدرهای امنیتی و HTTPS اجباری

امنیت وب، یکی از حیاتیترین جنبههای توسعه نرمافزار در دنیای دیجیتال امروز است. با گسترش روزافزون تهدیدات سایبری و پیچیدگی حملات، تضمین امنیت برنامههای کاربردی وب از اهمیت بالایی برخوردار است. معماری MVC (Model-View-Controller) به عنوان یکی از محبوبترین الگوهای معماری برای توسعه وب، اگرچه مزایای زیادی از جمله جداسازی نگرانیها و قابلیت نگهداری بالا را ارائه میدهد، اما بدون در نظر گرفتن تدابیر امنیتی مناسب، همچنان در معرض آسیبپذیریهای متعددی قرار دارد. این مقاله به بررسی عمیق روشهای تقویت امنیت در برنامههای MVC با تمرکز بر استفاده از هدرهای امنیتی و HTTPS اجباری میپردازد. ما به طور خاص به پیادهسازی HSTS (HTTP Strict Transport Security)، CSP (Content Security Policy) و استفاده از Certbot برای مدیریت گواهیهای SSL/TLS جهت افزایش امنیت سمت سرور خواهیم پرداخت.

مقدمه: اهمیت امنیت در MVC

معماری MVC، با تفکیک منطق برنامه به سه بخش اصلی Model (مدل دادهها و منطق کسبوکار)، View (رابط کاربری) و Controller (مدیریت درخواستها و تعامل بین مدل و ویو)، ساختاری منظم و قابل نگهداری را فراهم میکند. با این حال، هر یک از این اجزا میتوانند نقاط آسیبپذیری بالقوه برای حملات سایبری باشند. به عنوان مثال، Model ممکن است در معرض حملات تزریق SQL یا افشای دادهها قرار گیرد، View میتواند هدف حملات XSS (Cross-Site Scripting) باشد، و Controller ممکن است در معرض حملات CSRF (Cross-Site Request Forgery) یا آسیبپذیریهای منطقی قرار گیرد.

امنیت تنها به جلوگیری از نفوذ خلاصه نمیشود، بلکه شامل حفظ محرمانگی، یکپارچگی و در دسترس بودن دادهها نیز هست. در این راستا، استفاده از تدابیر امنیتی لایهای (Defense in Depth) یک رویکرد ضروری است. هدرهای امنیتی HTTP و HTTPS اجباری، دو لایه کلیدی از این تدابیر هستند که میتوانند به طور قابل توجهی سطح امنیتی یک برنامه MVC را ارتقا دهند.

HTTPS اجباری: پایه و اساس امنیت ارتباطات

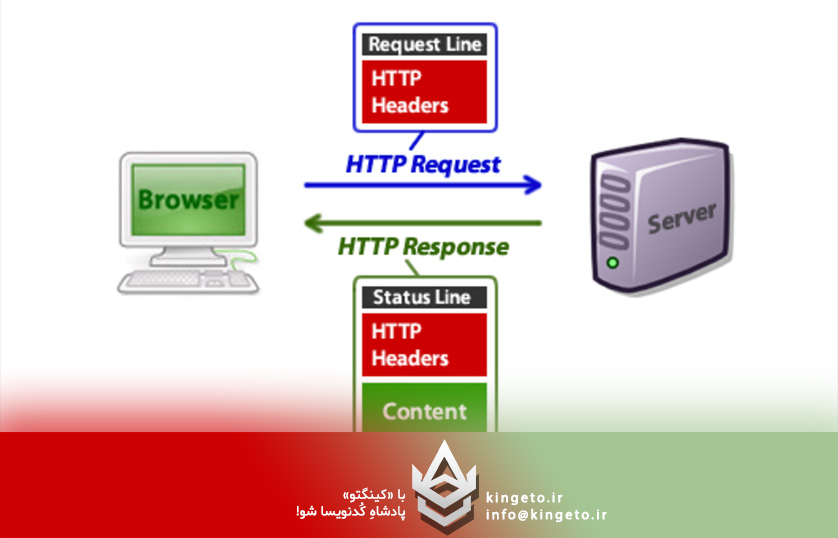

HTTPS (Hypertext Transfer Protocol Secure) یک پروتکل ارتباطی امن است که با رمزنگاری دادهها بین کلاینت (مرورگر) و سرور، از شنود، دستکاری و جعل اطلاعات جلوگیری میکند. برخلاف HTTP که دادهها را به صورت متن ساده ارسال میکند، HTTPS از TLS/SSL (Transport Layer Security/Secure Sockets Layer) برای ایجاد یک کانال ارتباطی امن استفاده میکند.

چرا HTTPS اجباری است؟

-

محرمانگی دادهها: تمامی اطلاعات ارسالی و دریافتی، از جمله اطلاعات ورود به سیستم، جزئیات کارت اعتباری و دادههای شخصی، رمزنگاری میشوند و از دسترسی غیرمجاز جلوگیری میکنند.

-

یکپارچگی دادهها: HTTPS تضمین میکند که دادهها در طول انتقال دستکاری نشدهاند. هرگونه تغییر در دادهها توسط مرورگر شناسایی شده و هشدار داده میشود.

-

احراز هویت سرور: HTTPS به کاربران اطمینان میدهد که در حال ارتباط با سرور معتبر و مورد نظر هستند، نه یک وبسایت جعلی. این امر از حملات فیشینگ و Man-in-the-Middle (MITM) جلوگیری میکند.

-

SEO و رتبهبندی: موتورهای جستجو مانند گوگل، وبسایتهایی با HTTPS را در رتبهبندی بالاتری قرار میدهند، که به بهبود دید وبسایت کمک میکند.

-

اعتماد کاربر: کاربران به وبسایتهایی با گواهی SSL/TLS معتبر و قفل سبز در نوار آدرس مرورگر اعتماد بیشتری میکنند.

پیادهسازی HTTPS در MVC:

برای اجباری کردن HTTPS در یک برنامه MVC، میتوان از روشهای مختلفی استفاده کرد:

-

پیکربندی وبسرور (Nginx/Apache): رایجترین روش، پیکربندی وبسرور برای تغییر مسیر (Redirect) تمامی درخواستهای HTTP به HTTPS است. این کار میتواند با افزودن قوانین بازنویسی (Rewrite Rules) در فایلهای پیکربندی سرور انجام شود.

-

Nginx:

server { listen 80; server_name yourdomain.com www.yourdomain.com; return 301 https://$host$request_uri; } server { listen 443 ssl; server_name yourdomain.com www.yourdomain.com; # SSL certificate paths ssl_certificate /etc/letsencrypt/live/yourdomain.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/yourdomain.com/privkey.pem; # ... other SSL/TLS configurations } -

Apache:

ServerName yourdomain.com Redirect permanent / https://yourdomain.com/ ServerName yourdomain.com SSLEngine on SSLCertificateFile /etc/letsencrypt/live/yourdomain.com/fullchain.pem SSLCertificateKeyFile /etc/letsencrypt/live/yourdomain.com/privkey.pem # ... other SSL/TLS configurations

-

-

استفاده از Middleware/Filter در فریمورک MVC: بسیاری از فریمورکهای MVC، مانند ASP.NET Core، Laravel، Ruby on Rails، دارای Middleware یا Filterهایی هستند که میتوانند درخواستها را به HTTPS تغییر مسیر دهند.

-

ASP.NET Core:

public void Configure(IApplicationBuilder app, IWebHostEnvironment env) { if (env.IsDevelopment()) { app.UseDeveloperExceptionPage(); } else { app.UseExceptionHandler("/Home/Error"); app.UseHsts(); // Recommended for production } app.UseHttpsRedirection(); // Redirects HTTP to HTTPS app.UseStaticFiles(); app.UseRouting(); app.UseAuthorization(); app.UseEndpoints(endpoints => { endpoints.MapControllerRoute( name: "default", pattern: "{controller=Home}/{action=Index}/{id?}"); }); }

-

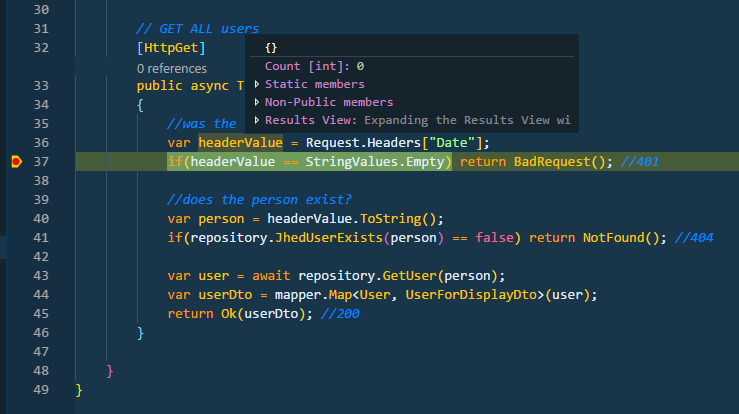

هدرهای امنیتی HTTP: لایههای دفاعی اضافی

هدرهای امنیتی HTTP، دستورالعملهایی هستند که سرور به مرورگر ارسال میکند تا رفتار مرورگر را در مواجهه با محتوای وب کنترل کند و از حملات رایج جلوگیری کند. پیادهسازی این هدرها در Controller یا Middleware برنامههای MVC بسیار مؤثر است.

1. HSTS (HTTP Strict Transport Security)

HSTS یک سیاست امنیتی وب است که به مرورگرها اعلام میکند یک وبسایت باید فقط از طریق HTTPS قابل دسترسی باشد و هرگز از طریق HTTP بارگذاری نشود. این امر حتی در صورت تلاش کاربر برای دسترسی به وبسایت با HTTP، از حملات Man-in-the-Middle که سعی در کاهش امنیت به HTTP دارند، جلوگیری میکند.

مزایای HSTS:

-

جلوگیری از حملات Downgrade: حتی اگر مهاجم سعی کند کاربر را به نسخه HTTP وبسایت هدایت کند، مرورگر از این کار جلوگیری کرده و ارتباط را به HTTPS اجباری میکند.

-

افزایش سرعت: مرورگر دیگر نیازی به ارسال درخواست HTTP اولیه و سپس ریدایرکت به HTTPS ندارد، که باعث افزایش سرعت بارگذاری صفحه میشود.

-

افزایش امنیت در شبکههای ناامن: در شبکههای Wi-Fi عمومی که اغلب در معرض حملات MITM هستند، HSTS یک لایه حفاظتی حیاتی فراهم میکند.

پیادهسازی HSTS:

HSTS با ارسال هدر Strict-Transport-Security در پاسخهای HTTP فعال میشود.

Strict-Transport-Security: max-age=; includeSubDomains; preload

-

max-age: مدت زمانی (بر حسب ثانیه) که مرورگر باید این وبسایت را فقط از طریق HTTPS بارگذاری کند. مقادیر بالا (مثلاً یک سال یا بیشتر) توصیه میشود. -

includeSubDomains: (اختیاری) اگر این پارامتر وجود داشته باشد، HSTS برای تمامی سابدامینهای وبسایت نیز اعمال میشود. -

preload: (اختیاری) با اضافه کردن دامنهتان به لیست HSTS Preload، حتی قبل از اولین بازدید کاربر، مرورگر از HTTPS استفاده خواهد کرد. این لیست توسط مرورگرها به صورت داخلی نگهداری میشود. برای اضافه کردن دامنه به این لیست، باید به وبسایت hstspreload.org مراجعه کنید و مطمئن شوید که شرایط لازم را دارید.

مثال پیادهسازی در MVC (ASP.NET Core):

همانطور که قبلاً ذکر شد، ASP.NET Core دارای app.UseHsts(); است که این هدر را اضافه میکند. در فریمورکهای دیگر نیز میتوان در Middleware یا Action Filter این هدر را اضافه کرد.

-

PHP (Laravel):

// In App\Http\Middleware\TrustProxies.php or a custom middleware public function handle($request, Closure $next) { $response = $next($request); $response->header('Strict-Transport-Security', 'max-age=31536000; includeSubDomains; preload'); return $response; } -

Ruby on Rails:

در فایل config/environments/production.rb:

config.force_ssl = true config.ssl_options = { hsts: { expires: 1.year, subdomains: true, preload: true } }

2. CSP (Content Security Policy)

CSP یک هدر امنیتی است که به توسعهدهندگان وب امکان میدهد تا منابعی (مانند اسکریپتها، استایلشیتها، تصاویر) را که مرورگر مجاز است برای یک صفحه خاص بارگذاری کند، مشخص کنند. این امر به طور مؤثری از حملات تزریق کد مانند XSS جلوگیری میکند، زیرا مرورگر فقط منابعی را که در CSP تعریف شدهاند، اجرا یا بارگذاری میکند.

مزایای CSP:

-

محافظت در برابر XSS: مهمترین مزیت CSP، کاهش قابل توجه خطر حملات XSS است.

-

جلوگیری از تزریق کد: CSP از بارگذاری اسکریپتهای مخرب یا استایلهای غیرمجاز جلوگیری میکند.

-

گزارشدهی: CSP میتواند به گونهای پیکربندی شود که هرگونه نقض سیاست را به سرور گزارش دهد، که به توسعهدهندگان در شناسایی و رفع آسیبپذیریها کمک میکند.

پیادهسازی CSP:

CSP با ارسال هدر Content-Security-Policy در پاسخهای HTTP فعال میشود.

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.cdn.com; style-src 'self' 'unsafe-inline'; img-src 'self' data:; connect-src 'self'; font-src 'self'; frame-src 'self'; object-src 'none'; base-uri 'self'; form-action 'self'; frame-ancestors 'self'; upgrade-insecure-requests; block-all-mixed-content;

دستورالعملهای کلیدی CSP:

-

default-src: سیاست پیشفرض برای تمامی انواع منابع.'self'به معنای مجاز بودن منابع از همان دامنه است. -

script-src: منابع مجاز برای اسکریپتها. -

style-src: منابع مجاز برای استایلشیتها.unsafe-inlineبرای استایلهای inline ضروری است، اما باید با احتیاط استفاده شود. -

img-src: منابع مجاز برای تصاویر. -

connect-src: منابع مجاز برای اتصالات (مانند XMLHttpRequest، WebSockets). -

font-src: منابع مجاز برای فونتها. -

frame-src: منابع مجاز برای تگهای و . -

object-src: منابع مجاز برای تگهای,, . معمولاًnoneتنظیم میشود. -

base-uri: کنترل تگ. -

form-action: کنترل آدرسهایی که فرمها میتوانند به آنها ارسال شوند. -

frame-ancestors: جلوگیری از بارگذاری صفحه در توسط دامنههای دیگر (مفید برای Clickjacking). -

upgrade-insecure-requests: به مرورگر دستور میدهد تا تمامی درخواستهای HTTP (مانند تصاویر یا اسکریپتها) را به HTTPS ارتقا دهد. -

block-all-mixed-content: از بارگذاری محتوای HTTP در صفحات HTTPS جلوگیری میکند.

پیادهسازی در MVC:

پیادهسازی CSP میتواند در Middleware یا Action Filter (برای ASP.NET MVC) یا در کنترلرها و Middleware (برای Laravel/Rails) انجام شود.

-

ASP.NET Core (Custom Middleware):

public class CspMiddleware { private readonly RequestDelegate _next; public CspMiddleware(RequestDelegate next) { _next = next; } public async Task Invoke(HttpContext context) { context.Response.Headers.Add("Content-Security-Policy", "default-src 'self'; script-src 'self'; style-src 'self' 'unsafe-inline'; img-src 'self' data:;"); await _next(context); } } // In Startup.cs Configure method: app.UseMiddleware();Laravel (Middleware):

-

// In app/Http/Middleware/AddSecurityHeaders.php class AddSecurityHeaders { public function handle($request, Closure $next) { $response = $next($request); $response->header('Content-Security-Policy', "default-src 'self'; script-src 'self'; style-src 'self' 'unsafe-inline'; img-src 'self' data:;"); return $response; } } // Register in app/Http/Kernel.php protected $middleware = [ // ... \App\Http\Middleware\AddSecurityHeaders::class, ];

برای CSP، باید به دقت منابع مورد نیاز برنامه خود را شناسایی کنید و تنها آنها را در سیاست خود بگنجانید. شروع با Content-Security-Policy-Report-Only میتواند مفید باشد تا بدون مسدود کردن منابع، گزارش نقضها را دریافت کنید.

سایر هدرهای امنیتی مهم:

-

X-Frame-Options: از حملات Clickjacking جلوگیری میکند. مقادیر معمول:

DENY،SAMEORIGIN.X-Frame-Options: SAMEORIGIN -

X-Content-Type-Options: از حملات MIME-sniffing جلوگیری میکند. مقدار آن همیشه

nosniffاست.X-Content-Type-Options: nosniff -

Referrer-Policy: کنترل میکند که اطلاعات Referrer چگونه به وبسایتهای دیگر ارسال شوند.

Referrer-Policy: no-referrer-when-downgrade -

Permissions-Policy (Feature-Policy): به شما اجازه میدهد تا ویژگیهای مرورگر (مانند دسترسی به دوربین، میکروفون) را برای سایت خود کنترل کنید.

Permissions-Policy: geolocation=(self "https://example.com"), camera=()

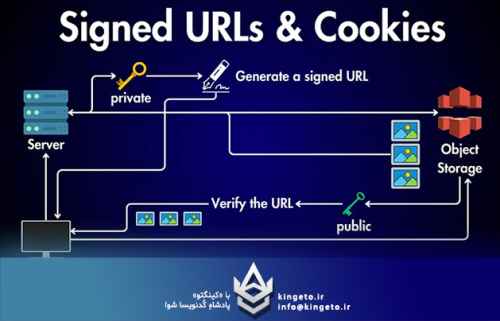

Certbot: مدیریت آسان گواهیهای SSL/TLS

برای فعالسازی HTTPS، نیاز به یک گواهی SSL/TLS معتبر دارید. Certbot یک ابزار رایگان و متنباز است که توسط Electronic Frontier Foundation (EFF) توسعه یافته و به سادگی فرایند دریافت، تمدید و نصب گواهیهای Let's Encrypt را خودکار میکند. Let's Encrypt یک مرجع صدور گواهی (CA) است که گواهیهای SSL/TLS رایگان و خودکار ارائه میدهد.

مزایای Certbot:

-

رایگان: گواهیهای SSL/TLS را بدون هزینه فراهم میکند.

-

خودکارسازی: فرایند دریافت و تمدید گواهی را خودکار میکند.

-

سهولت استفاده: رابط خط فرمان سادهای دارد و برای وبسرورهای محبوب (Nginx, Apache) پیکربندی خودکار را ارائه میدهد.

-

امنیت: گواهیهای استاندارد و امن را صادر میکند.

مراحل استفاده از Certbot (مثال برای Nginx در لینوکس):

-

نصب Certbot:

بسته به توزیع لینوکس خود، Certbot را نصب کنید.

-

برای Ubuntu:

sudo snap install core sudo snap refresh core sudo snap install --classic certbot sudo ln -s /snap/bin/certbot /usr/bin/certbot

-

-

دریافت و نصب گواهی:

Certbot میتواند به طور خودکار وبسرور شما را پیکربندی کند.

sudo certbot --nginx -d yourdomain.com -d www.yourdomain.comاین دستور Certbot را برای Nginx اجرا میکند، دامنه شما را تأیید کرده و گواهیها را نصب میکند و فایل پیکربندی Nginx را بهروزرسانی میکند تا HTTPS را فعال کند.

-

تست تمدید خودکار:

Certbot یک کرونجاب (Cron Job) برای تمدید خودکار گواهیها قبل از انقضا ایجاد میکند. میتوانید این تمدید را با دستور زیر تست کنید:

sudo certbot renew --dry-run

ادغام با MVC:

استفاده از Certbot در سطح سرور (Nginx/Apache) معمولاً مستقل از فریمورک MVC است. هنگامی که HTTPS در وبسرور پیکربندی شد، برنامه MVC شما به طور خودکار از طریق HTTPS در دسترس خواهد بود. سپس میتوانید هدرهای امنیتی مانند HSTS و CSP را در لایه MVC اضافه کنید تا امنیت را بیشتر تقویت کنید.

ملاحظات امنیتی اضافی در MVC

علاوه بر HTTPS و هدرهای امنیتی، نکات زیر نیز برای افزایش امنیت در برنامههای MVC ضروری هستند:

-

ورودیسنجی (Input Validation): تمامی ورودیهای کاربر باید به دقت اعتبارسنجی و فیلتر شوند تا از حملاتی مانند تزریق SQL، XSS و Directory Traversal جلوگیری شود.

-

خروجیسنجی/رمزگذاری (Output Encoding/Escaping): تمامی دادههایی که به مرورگر ارسال میشوند، باید رمزگذاری شوند تا از تزریق اسکریپتهای مخرب جلوگیری شود.

-

پیشگیری از CSRF: استفاده از توکنهای CSRF در فرمها و درخواستها برای جلوگیری از حملات CSRF.

-

مدیریت سشن (Session Management): استفاده از سشنهای امن، تولید شناسههای سشن قوی، و تنظیم زمان انقضای مناسب.

-

مدیریت خطا (Error Handling): جلوگیری از افشای اطلاعات حساس در پیامهای خطا.

-

بهروزرسانی منظم: بهروز نگه داشتن فریمورک MVC، کتابخانهها و وابستگیها برای استفاده از آخرین وصلههای امنیتی.

-

اصول کمترین امتیاز (Principle of Least Privilege): اعطای حداقل دسترسیهای لازم به کاربران و فرآیندها.

-

ممیزی امنیتی و تست نفوذ: انجام ممیزیهای امنیتی منظم و تستهای نفوذ برای شناسایی آسیبپذیریها.

نتیجهگیری

تضمین امنیت در برنامههای MVC یک فرایند مستمر و چندلایه است که نیازمند توجه به جزئیات از طراحی تا استقرار و نگهداری است. با اجباری کردن HTTPS از طریق Certbot و وبسرور، و پیادهسازی هدرهای امنیتی کلیدی مانند HSTS و CSP، میتوانیم به طور قابل توجهی از برنامه در برابر طیف وسیعی از حملات سایبری محافظت کنیم. HTTPS یک کانال ارتباطی امن را فراهم میکند، HSTS تضمین میکند که این کانال همیشه استفاده میشود و CSP به مرورگر دستور میدهد که فقط منابع مجاز را بارگذاری کند، و بدین ترتیب از تزریق کد و XSS جلوگیری میکند. با ترکیب این تدابیر با سایر بهترین شیوههای امنیتی در MVC، توسعهدهندگان میتوانند برنامههای وب امنتر و قابل اعتمادتری را ارائه دهند. امنیت نباید یک فکر دوم باشد، بلکه باید جزئی جداییناپذیر از چرخه عمر توسعه نرمافزار باشد.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.