Rainbow Table چیست؟رمزهای عبور، امنیت و هک

مشکل اساسی: ذخیرهسازی امن رمزهای عبور

برای درک اهمیت جداول رنگینکمانی، ابتدا باید با چالش اصلی در مدیریت رمزهای عبور آشنا شویم. ذخیرهسازی رمزهای عبور به صورت متن ساده (Plain Text) در پایگاه داده یک وبسایت یا سیستم، یک فاجعه امنیتی محسوب میشود. در صورت نشت اطلاعات پایگاه داده، تمام رمزهای عبور کاربران به راحتی در اختیار مهاجمان قرار میگیرد.

برای حل این مشکل، از توابع درهمسازی (Hashing Functions) استفاده میشود. این توابع، یک ورودی با طول متغیر (مانند رمز عبور) را به یک خروجی با طول ثابت و به ظاهر تصادفی به نام "هش" (Hash) تبدیل میکنند. فرآیند درهمسازی یکطرفه است؛ به این معنا که با داشتن هش، رسیدن به رمز عبور اصلی از نظر محاسباتی تقریباً غیرممکن است. هنگامی که کاربر برای ورود به سیستم رمز عبور خود را وارد میکند، سیستم آن را هش کرده و با هش ذخیره شده در پایگاه داده مقایسه میکند. در صورت تطابق، اجازه ورود صادر میشود.

حملات متداول برای شکستن رمزهای عبور هششده

با وجود استفاده از توابع درهمسازی، مهاجمان بیکار ننشستهاند و روشهای مختلفی را برای شکستن این سد دفاعی ابداع کردهاند. دو روش متداول عبارتند از:

-

حمله جستجوی فراگیر (Brute-Force Attack): در این روش، مهاجم تمام ترکیبات ممکن از حروف، اعداد و نمادها را تولید کرده، هر یک را هش میکند و با هش هدف مقایسه میکند. این روش بسیار زمانبر و نیازمند قدرت پردازشی بالایی است.

-

حمله واژهنامهای (Dictionary Attack): این روش مشابه حمله جستجوی فراگیر است، با این تفاوت که به جای تمام ترکیبات ممکن، از لیستی از رمزهای عبور رایج، کلمات موجود در واژهنامهها و ترکیبات محتمل آنها استفاده میشود. این روش سریعتر از جستجوی فراگیر است اما در مقابل رمزهای عبور پیچیده و غیرمعمول، کارایی ندارد.

هر دو روش فوق، نیازمند انجام محاسبات هش به صورت آنی و در لحظه حمله هستند که میتواند فرآیندی کند باشد. اینجا است که جداول رنگینکمانی وارد میدان میشوند.

جدول رنگینکمانی چیست و چگونه کار میکند؟

جدول رنگینکمانی، که توسط دانشمند کامپیوتر سوئیسی، فیلیپ اوکسلین (Philippe Oechslin) در سال ۲۰۰۳ معرفی شد، یک رویکرد هوشمندانه برای بهینهسازی فرآیند شکستن رمزهای عبور هششده است. ایده اصلی پشت این تکنیک، ایجاد یک تعادل بین زمان و حافظه (Time-Memory Trade-off) است. به جای اینکه تمام محاسبات در زمان حمله انجام شود، بخش بزرگی از آن از قبل انجام شده و نتایج در یک ساختار داده خاص به نام جدول رنگینکمانی ذخیره میشود.

ساختار یک جدول رنگینکمانی

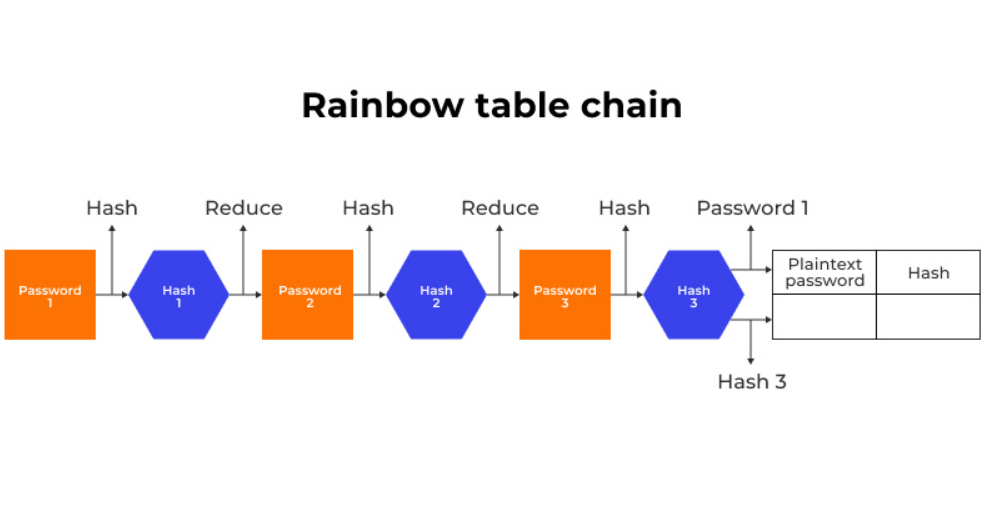

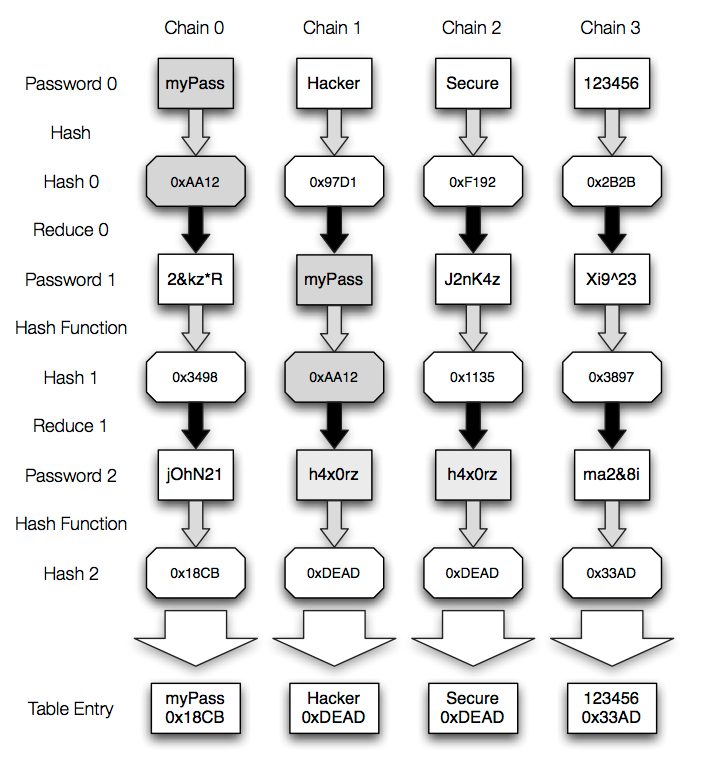

یک جدول رنگینکمانی از مجموعهای از "زنجیرهها" (Chains) تشکیل شده است. برای ساخت یک زنجیره، فرآیند زیر طی میشود:

- رمز عبور اولیه: یک رمز عبور تصادفی به عنوان نقطه شروع زنجیره انتخاب میشود.

- تابع درهمسازی (Hash Function): رمز عبور اولیه توسط یک تابع درهمسازی (مانند MD5 یا SHA-1) به یک مقدار هش تبدیل میشود.

- تابع کاهش (Reduction Function): اینجاست که نوآوری اصلی جداول رنگینکمانی رخ میدهد. یک "تابع کاهش" این مقدار هش را به یک رمز عبور جدید (که لزوماً معنادار نیست) تبدیل میکند. تابع کاهش باید به گونهای طراحی شود که خروجی آن با فرمت رمزهای عبور مورد نظر مطابقت داشته باشد.

- تکرار: رمز عبور جدید دوباره هش شده و سپس توسط تابع کاهش به یک رمز عبور دیگر تبدیل میشود. این فرآیند (هش و کاهش) به تعداد مشخصی تکرار میشود و یک زنجیره از رمزهای عبور و هشهای متناوب را ایجاد میکند.

در نهایت، تنها رمز عبور ابتدایی و رمز عبور انتهایی هر زنجیره در جدول رنگینکمانی ذخیره میشود. این کار به شدت حجم دادههای مورد نیاز برای ذخیرهسازی را کاهش میدهد. به همین دلیل، جداول رنگینکمانی بسیار فشردهتر از یک جدول جستجوی ساده (Lookup Table) هستند که در آن هر جفت رمز عبور و هش به صورت مجزا ذخیره میشود.

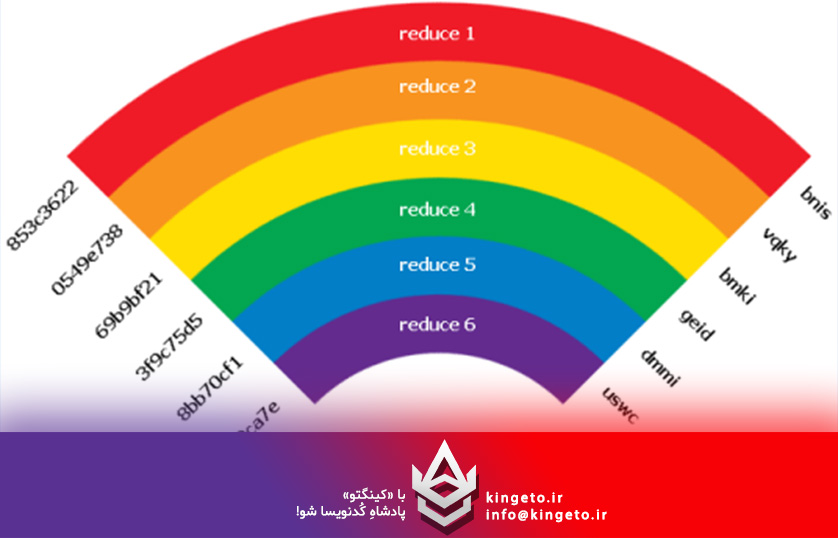

نام "رنگینکمانی" از این ایده گرفته شده است که میتوان از چندین تابع کاهش مختلف (که با رنگهای مختلف نمایش داده میشوند) برای ایجاد زنجیرهها استفاده کرد تا احتمال برخورد (Collision) و تکراری شدن زنجیرهها کاهش یابد.

فرآیند حمله با استفاده از جدول رنگینکمانی

حال فرض کنید یک مهاجم به هش یک رمز عبور دسترسی پیدا کرده و میخواهد رمز عبور اصلی را بیابد. او مراحل زیر را دنبال میکند:

- ابتدا، تابع کاهش را بر روی هش هدف اعمال میکند تا یک رمز عبور به دست آورد.

- سپس بررسی میکند که آیا این رمز عبور در ستون رمزهای عبور انتهایی جدول رنگینکمانی وجود دارد یا خیر.

- اگر وجود نداشت، رمز عبور به دست آمده را هش کرده و دوباره تابع کاهش را بر روی آن اعمال میکند و این فرآیند را تکرار میکند.

- در صورتی که در یکی از این مراحل، رمز عبور تولید شده با یکی از رمزهای عبور انتهایی در جدول مطابقت پیدا کند، مهاجم متوجه میشود که هش هدف در آن زنجیره قرار دارد.

- در این مرحله، مهاجم به ابتدای آن زنجیره (که در جدول ذخیره شده است) رفته و با تکرار فرآیند هش و کاهش، زنجیره را از ابتدا بازسازی میکند تا به هشی برسد که با هش هدف مطابقت دارد. رمز عبوری که آن هش را تولید کرده، همان رمز عبور مورد نظر است.

این روش به طور قابل توجهی سریعتر از حملات جستجوی فراگیر و واژهنامهای است، زیرا بخش عمدهای از محاسبات از قبل انجام شده و در زمان حمله، تنها نیاز به جستجو و بازسازی یک زنجیره وجود دارد.

کاربردهای جداول رنگینکمانی

جداول رنگینکمانی یک شمشیر دو لبه هستند و هم در فعالیتهای مخرب و هم در تستهای امنیتی کاربرد دارند:

-

کاربردهای تهاجمی (Offensive): کاربرد اصلی این جداول برای هکرها، شکستن رمزهای عبور به سرقت رفته از پایگاههای داده است. در حملات سایبری بزرگی مانند نشت اطلاعات لینکدین در سال ۲۰۱۲، از جداول رنگینکمانی برای رمزگشایی میلیونها رمز عبور هششده استفاده شد. ابزارهایی مانند Ophcrack و RainbowCrack به طور خاص برای این منظور طراحی شدهاند.

-

کاربردهای تدافعی (Defensive): متخصصان امنیت و تست نفوذ از جداول رنگینکمانی برای ارزیابی قدرت رمزهای عبور یک سیستم استفاده میکنند. با تلاش برای شکستن رمزهای عبور هششده در یک محیط کنترلشده، آنها میتوانند ضعفهای سیستم را شناسایی کرده و به مدیران سیستم در مورد لزوم استفاده از سیاستهای رمز عبور قویتر و مکانیزمهای امنیتی پیشرفتهتر هشدار دهند.

نقطه ضعف جداول رنگینکمانی و راه مقابله: "نمکپاشی" (Salting)

با وجود تمام قدرت و کارایی، جداول رنگینکمانی یک نقطه ضعف بزرگ دارند: آنها تنها در برابر هشهای استاندارد و بدون تغییر کارایی دارند. به عبارت دیگر، اگر دو کاربر از یک رمز عبور یکسان استفاده کنند، هش آنها نیز یکسان خواهد بود و یک جدول رنگینکمانی میتواند هر دو را به طور همزمان بشکند.

برای مقابله با این ضعف، تکنیکی به نام "نمکپاشی" (Salting) به کار گرفته میشود. در این روش، قبل از اینکه رمز عبور هش شود، یک رشته داده تصادفی و منحصر به فرد به نام "نمک" (Salt) به آن اضافه میشود. این نمک به همراه هش نهایی در پایگاه داده ذخیره میشود.

HashedPassword = Hash(Password + Salt)

با استفاده از این تکنیک، حتی اگر دو کاربر رمز عبور یکسانی (مانند "123456") داشته باشند، به دلیل اینکه نمکهای تولید شده برای آنها متفاوت است، هش نهایی آنها نیز کاملاً متفاوت خواهد بود.

این کار جداول رنگینکمانی را تقریباً بیفایده میکند. یک مهاجم برای استفاده از جدول رنگینکمانی، باید جدولی را از قبل برای هر مقدار نمک ممکن تولید کند. اگر نمک به اندازه کافی طولانی و تصادفی باشد (مثلاً ۳۲ بایت یا بیشتر)، ایجاد چنین جداولی از نظر محاسباتی و فضای ذخیرهسازی غیرممکن خواهد بود.

آینده جداول رنگینکمانی و امنیت رمز عبور

با رواج گسترده تکنیک نمکپاشی و همچنین ظهور الگوریتمهای درهمسازی مدرن و کندتر مانند bcrypt, scrypt و Argon2 (که به طور خاص برای افزایش هزینه محاسباتی حملات جستجوی فراگیر طراحی شدهاند)، کارایی جداول رنگینکمانی به شدت کاهش یافته است.

امروزه، تمرکز در امنیت رمز عبور بیشتر بر روی موارد زیر است:

- استفاده از الگوریتمهای هش قوی و کند به همراه نمک.

- اجرای سیاستهای رمز عبور پیچیده و طولانی.

- استفاده از احراز هویت چندعاملی (Multi-Factor Authentication - MFA) که یک لایه امنیتی اضافی فراتر از رمز عبور فراهم میکند.

- افزایش قدرت پردازشی (به خصوص با استفاده از GPU) که حملات جستجوی فراگیر را برای رمزهای عبور ضعیف (حتی با وجود نمک) امکانپذیرتر کرده است.

نتیجهگیری

جداول رنگینکمانی نمونهای درخشان از یک نوآوری هوشمندانه در زمینه تحلیل رمزنگاری هستند که توانستند برای مدتی موازنه قدرت را به نفع مهاجمان تغییر دهند. آنها با بهینهسازی فرآیند شکستن رمزهای عبور هششده، ضعفهای اساسی در سیستمهای امنیتی آن دوران را آشکار ساختند. با این حال، همانند بسیاری از نبردهای تسلیحاتی در دنیای امنیت سایبری، جامعه امنیتی نیز با توسعه و ترویج تکنیک "نمکپاشی"، این تهدید را تا حد زیادی خنثی کرد.

امروزه، اگرچه جداول رنگینکمانی دیگر آن کارایی گذشته را در برابر سیستمهای مدرن ندارند، اما داستان آنها به عنوان یک درس مهم در تاریخ امنیت کامپیوتر باقی مانده است؛ درسی که به ما یادآوری میکند که امنیت یک فرآیند مداوم از حمله و دفاع است و هیچ راهحل امنیتی واحدی برای همیشه پایدار نخواهد بود. درک مفاهیمی مانند جداول رنگینکمانی نه تنها برای متخصصان امنیت، بلکه برای تمام کاربران دنیای دیجیتال ضروری است تا به اهمیت استفاده از رمزهای عبور قوی و لایههای امنیتی متعدد پی ببرند.

0 نظر

هنوز نظری برای این مقاله ثبت نشده است.